یکی از مهمترین و اولین کاربرد NAT رفع محدودیت آدرس های اینترنتی است. بدین صورت که کاربران داخلی سازمان برای ارتباط با اینترنت نیازی به تخصیص آدرس اینترنتی ندارند و همه کاربران سازمان می توانند همزمان با تعداد محدودی آدرس به اینترنت متصل شوند. مکانیزم آن در ابتدای این بخش تشریح شد

و این قسمت قصد داریم با جزئیات بیشتر به پیاده سازی آن بپردازیم.

به این کاربرد NAT، Source NAT نیز گفته می شود. دلیل این نام گذاری به این نکته بر می گردد که وقتی ترافیک کاربران از LAN به اینترنت ارسال می گردد، آدرس مبدا از آدرس Private به آدرس اینترنتی تغییر داده می شود.

به سه شیوه می توان Source NAT را پیاده سازی نمود.

- Static NAT

در این شیوه به ازا هر کاربر با یک آدرس Private مشخص، یک آدرس اینترنتی مجزا در نظر گرفته می شود. وقتی ترافیک کاربر به اینترنت ارسال می گردد، آدرس کاربر به آدرس اینترنتی معادل آن تغییر داده می شود. در برگشت نیز آدرس اینترنتی مجددا به آدرس Private برگردانده می شود.

مشکل اصلی Static NAT این است که به ازا هر کاربر یک آدرس اینترنتی مستقلی در نظر گرفته شود و این فلسفه وجودی NAT را از بین می برد. زیرا هدف اصلی NAT این بوده است که به ازاء هر کاربر آدرس اینترنتی جداگانه ای استفاده نشود. در ادامه خواهیم دید که این شیوه بیشتر در Destination NAT کاربرد دارد. کاربرد Destination NAT جایی است که می خواهیم سروری را با آدرس Private روی اینترنت قرار دهیم.

- Dynamic NAT

این روش همانند Static NAT است یعنی بازاء هر کاربر آدرس اینترنتی جداگانه ای در نظر گرفته می شود. با این تفاوت که آدرس اینترنتی که برای هر کاربر تخصیص داده می شود، توسط خود روتر و از بین مجموعه ای از آدرس های اینترنتی به صورت دینامیک انتخاب می شود.

در این شیوه نیز همانند Static NAT، تعداد کاربرانی که همزمان می توانند به اینترنت متصل شوند به تعداد آدرس اینترنتی وابسته است. اما تفاوتی که بین این روش با Static NAT می توان قائل شد، این که در این روش اگر آدرس اینترنتی به صورت داینامیک به کاربری اختصاص داده شود و کاربر برای مدت زمان مشخصی ترافیکی به اینترنت ارسال نکند این آدرس از کاربر گرفته می شود (آزاد می شود) و به درخواست کننده بعدی تخصیص داده می شود. اما در مجموع تعداد کاربرانی که همزمان می توانند به اینترنت متصل شوند همانند Static NAT به تعداد آدرس اینترنتی وابسته است هر چند در این روش مجموعه این کاربران به صورت داینامیک در حال تغییر هستند.

- PAT (Port Address Translation)

PAT اصلی ترین روش Source NAT است. برای اتصال تعدادی کاربر به صورت همزمان به اینترنت با استفاده از تعداد محدودی آدرس اینترنتی از روش PAT استافده می شود. روش های Dynamic NAT و Static NAT عمدتا در کاربردهای دیگری از NAT همانند Destination NAT دیده خواهند شد که در ادامه به معرفی آنها خواهیم پرداخت

حال می خواهیم در قالب یک سناریو هر سه متد پیاده سازی Source NAT را بررسی نماییم.

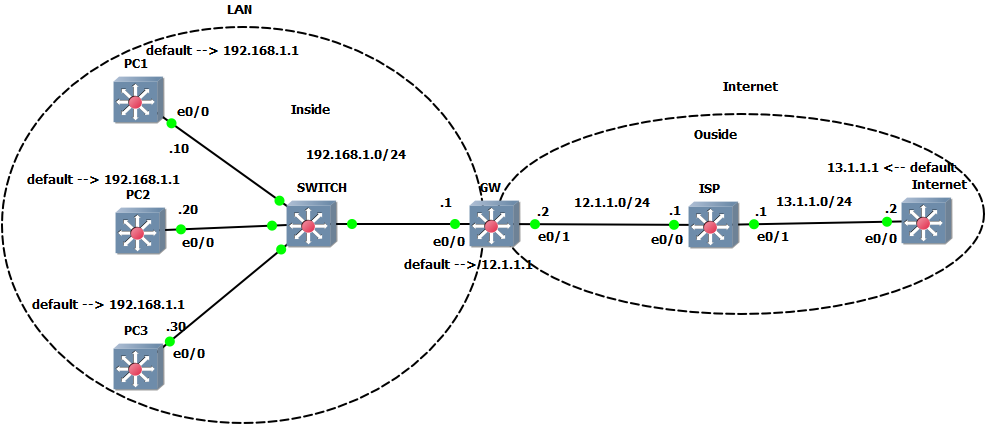

توپولوژی پیاده سازی انواع روش های Source NAT و Destination NAT

قبل از پیاده سازی بهتر است نگاهی به توپولوژی و دلیل انتخاب آن بپردازیم. این توپولوژی به دو بخش LAN و اینترنت تقسیم شده است. مسیر default کاربران به GW اشاره می کند. همچنین مسیر default در روتر GW به ISP اشاره می کند و مسیر default در روتر اینترنت نیز به ISP اشره می کند. روی روتر ISP هیچ مسیری ایجاد نشده است. خصوصیت این توپولوژی در این است که روتر GW می تواند با اینترنت ارتباط داشته باشد همانند وقتی که اینترنت را از طریق یک ISP به لبه سازمان وارد نماییم. اما کاربران داخلی سازمان نمی توانند با اینترنت ارتباط داشته باشند زیرا آدرس Private آنها در اینترنت مسیریابی نمی شود. در این سناریو نیز کاربران LAN نمی توانند با اینترنت ارتباط داشته باشند زیرا روتر ISP هیچ مسیری برای آدرس های Private کاربران LAN ندارد. در شبکه های واقعی وقتی کاربران با آدرس Private با اینترنت ارتباط برقرار می کنند، ترافیک ارسالی کاربران تا مقصد مسیریابی می شود اما ترافیک برگشتی به این دلیل که آدرس مقصد آن Private است قابل مسیریابی در اینترنت نخواهد بود. آدرس مقصد ترافیک ارسالی کاربران، آدرس اینترنتی است و بدون مشکل تا مقصد مسیریابی می شود. در توپولوژی این مثال نیز وقتی ترافیک کاربران از LAN به مقصد اینترنت خارج می شود به مقصد می رسد اما ترافیک برگشتی در ISP باز می ماند زیرا ISP هیچ مسیری برای آدرس های Private ندارد.

بنابراین این سناریو از هر جهت همانند شبکه های واقعی عمل می کند و برای رفع مشکل باید از NAT استفاده کرد. بدین صورت که وقتی ترافیک کاربران LAN به مقصد اینترنت خارج می شود، آدرس 192.168.1.0/24 به آدرس اینترنتی محدوده 12.1.1.0/24 تغییر داده می شود. در چنین شرایطی ترافیک برگشت تا روتر GW قابل مسیریابی خواهد بود. در روتر GW آدرس اینترنتی محدوده 12.1.1.0/24 مجددا به 192.168.1.0/24 برگردانده می شود. توجه کنید که در این سناریو محدوده آدرس اینترنتی سازمان 12.1.1.0/24 است که دو آدرس 12.1.1.1 و 12.1.1.2 روی لینک بین سازمان و ISP تخصیص داده شده است و بقیه آدرس ها آزاد و قابل استفاده در NAT است.

پیاده سازی Static Source NAT:

در روش Static NAT بازاء هر آدرس Private یک آدرس اینترنتی در نظر گرفته می شود. وقتی ترافیک کاربر از LAN به اینترنت خارج می شود، آدرس مبدا ترافیک از آدرس Private به آدرس اینترنتی معادل آن تغییر داده می شود. در ترافیک های برگشتی از روی آدرس مقصد ترافیک می توان تشخیص داد که این ترافیک به چه کاربری اختصاص دارد و سپس آدرس مقصد آن با آدرس اصلی آن جایگزین می شود.

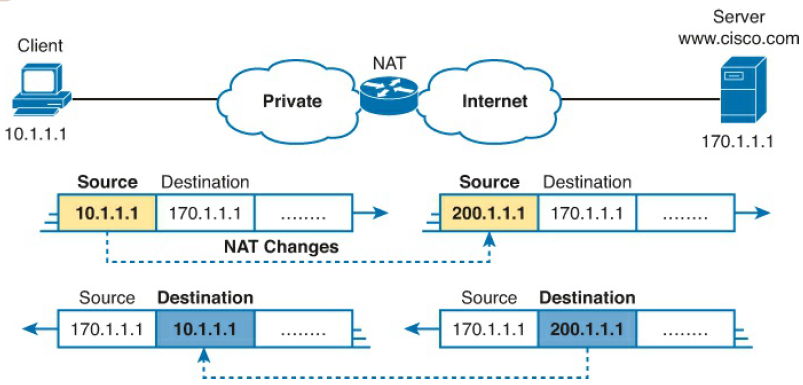

در شکل زیر که در صفحات قبلی نیز آن را بررسی نمودیم، آدرس 10.1.1.1 به آدرس 200.1.1.1 تغییر داده شده است. آدرس مقصد ترافیک های برگشتی از 200.1.1.1 مجددا به 10..1.1.1 تغییر داده می شود. در روتر مرزی، جدولی توسط مدیر شبکه ایجاد می گردد که معادل آدرس اینترنتی هر کاربر در آن مشخص می گردد.

مکانیزم Source Static NAT

همانطور که قبلا نیز گفته شده است، این شیوه روش کارامدی در Source NAT نیست اما در Destination NAT می تواند بسیار مفید باشد که در ادامه به آن نیز خواهیم پرداخت.

حال می خواهیم Static NAT را روی سناریوی پیشنهادی خومان پیاده سازی کنیم. بدیهی است که کاربران داخلی قبل از هر گونه پیاده سازی NAT قادر به ارتباط به اینترنت نخواهند بود. زیرا آدرس های Private روی اینترنت مسیریابی نمی شود و بنابراین ترافیک قابل برگشت نخواهد بود.

در ذیل نشان داده شده است که PC1 قادر به ارتباط با اینترنت نیست و ترافیک از لبه سازمان خارج نمی شود. همانطور که قبلا گفته شد، ترافیک از لبه سازمان خارج می شود و به مقصد هم می رسد اما از آنجایی که ترافیک قابل برگشت نیست، ما نمی توانیم پاسخ آن را دریافت کنیم و بنابراین تصور می کنیم که ترافیک از لبه سازمان خارج نشده است.

|

!!! قبل از پیاده سازی Static NAT PC1#traceroute 13.1.1.2 Type escape sequence to abort. Tracing the route to 13.1.1.2

1 192.168.1.1 0 msec 0 msec 4 msec 2 * * * |

ارتباط کاربر با آدرس private با اینترنت قبل از پیاده سازی NAT

برای پیاده سازی Source Static NAT دو گام زیر صورت می گیرد

- در گام اول باید داخی و یا خارجی بودن اینترفیس های روتر را به روتر معرفی کنیم. جهت ترافیک اهمیت دارد زیرا وقتی ترافیک از داخل به خارج ارسال می گردد، آدرس مبدا تغییر داده می شود. برای اینکار از دستور ip nat inside و یا ip nat ouside در محیط اینترفیس استفاده می شود.

- در گام دوم باید به ازاء هر کاربر با آدرس Private آدرس اینترنتی معادل آن را تعریف نماییم. برای اینکار از دستور ip nat inside source static استفاده می شود. کلمه inside بدین معنی است که وقتی ترافیک روی اینترفیس inside دریافت می شود. کلمه source نشان دهنده این است که آدرس مبدا باید تغییر کند. کلمه static بدین معنی است که آدرس اینترنتی معادل آدرس Private به صورت دستی توسط مدیر شبکه تعیین می گردد. در ادامه این فصل کاربردهای دستورات ip nat inside destination و ip nat outside source را نیز خواهیم دید.

در ذیل پیاده سازی Static Source NAT نشان داده شده است. در آن علاوه بر مشخص کردن اینترفیس inside و outside، آدرس اینترنتی معادل هر آدرس Private پیکربندی شده است. همچنین نشان داده شده است که بعد از پیاده سازی NAT، کاربران داخلی قادر به ارتباط با اینترنت هستند.

|

!!! پیاده سازی Static NAT interface Ethernet0/0 ip nat inside ! interface Ethernet0/1 ip nat outside ! ip nat inside source static 192.168.1.10 12.1.1.10 ip nat inside source static 192.168.1.20 12.1.1.20 ip nat inside source static 192.168.1.30 12.1.1.30 ! !!! بعد از پیاده سازی Static NAT PC1#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: !!!!! ! PC2#telnet 13.1.1.2 Trying 13.1.1.2 ... Open Password required, but none set [Connection to 13.1.1.2 closed by foreign host] |

پیاده سازی Source Static NAT

دو دستور show ip nat translation و همچنین show ip nat statistics به همراه debug ip nat از مهمترین دستورات مانیتورینگ NAT محسوب می شوند. در خروجی این دو دستور چند نکته زیر حائز اهمیت است.

- به کلمات inside global، inside local، outside local و outside global توجه شود. منظور از Inside آدرس هایی که به مربوط به سازمان است. منظور از outside آدرس هایی است که به سازمان مربوط نمی باشد. کلمه Local بدین معنی است که از داخل با این آدرس دیده می شود و کلمه global بدین معنی است که از خارج با این آدس دیده می شود. بنابراین هر یک از چهار عبارت را می توان بدین صورت تفسیر کرد

- Inside local: به آدرس های Private و داخلی سازمان اشاره می کند. بدین معنی است که این آدرس ها مربوط به سازمان هستند و از داخل با این آدرس دیده می شوند.

- Inside global: به آدرس اینترنتی سازمان گفته می شود. بدین معنی است که سازمان از بیرون با این آدرس دیده می شود.

- Outside local: به آدرس های بیرونی گفته می شود که از داخل دیده می شوند.

- Outside global: به آدرس های بیرونی گفته می شود که از بیرون دیده می شوند. دو عبارت آخر معمولا با هم یکسان هستند اما در کاربرد Bi-Directional NAT خواهیم دید که این دو عبارت با هم متفاوت هستند

- در خروجی دستور show ip nat translation دو نوع خروجی دیده می شود. در یک نوع خروجی یک آدرس غیر اینترنتی inside local به یک آدرس اینترنتی inside global نگاشت شده است. در نوع دوم خروجی بازاء هر session ای که آدرس آن NAT می شود، رکوردی معادل آن session در جدول NAT ایجاد می شود که ترافیک های برگشت با آن match شده و بنابراین آدرس به حالت اولیه بازگردانده می شود. دو نوع session یکی از نوع TCP و دیگری از نوع ICMP در این خروجی دیده می شود. ایجاد رکورد به ازاء هر session بدلیل وجود دستور ip nat create flow-entries است که به صورت پیش فرض روی روتر وجود دارد. این دستور را می توان غیر فعال کرد.

- در خروجی دستور show ip nat statistics دو کلمه hit و miss دیده می شود. کلمه miss نشان دهنده هیچ خطایی نیست. hit وقتی اضافه می شود که روتر رکورد NAT را در جستجو می کند و رکوردی پیدا می کند. miss وقتی اضافه می شود که روتر رکوردی در جدول NAT پیدا نمی کند و به صورت داینامیک رکورد NAT به جدول اضافه می کند. مثلا در dynamic NAT، همانطور که جلوتر خواهیم دید، اولین بسته ای که از هر آدرس جدید وارد روتر می شود، miss خواهد شد زیرا قبل از آن رکوردی برای آن session در جدول NAT ایجاد نشده است اما سپس آدرسی از pool آدرس های اینترنتی به session مذکور تخصیص می یابد و رکورد آن در جدول NAT اضافه می گردد. بسته های بعدی session مربوطه hit خواهند شد.

در ذیل علاوه بر خروجی دو دستور show ip nat statistics و show ip nat translation خروجی دستور show ip alias نیز نشان داده شده است. خروجی این دستور نشان می دهد که روتر آدرس های اینترنتی را که برای کاربران رزرو می کند را از مجموعه آدرس های خود در نظر گرفته و بعد از آن پاسخ درخواست ARP را برای آن آدرس ها ارائه می دهد. بدیهی است که اگر این چنین نباشد، ترافیک قابل برگشت به روتر نخواهد بود. در ادامه کاربرد گزینه no-alias را خواهیم دید که روتر پاسخ ARP آدرس های نگاشت شده را نخواهد داد.

|

GW#sh ip nat translations Pro Inside global Inside local Outside local Outside global icmp 12.1.1.10:3 192.168.1.10:3 13.1.1.2:3 13.1.1.2:3 --- 12.1.1.10 192.168.1.10 --- --- tcp 12.1.1.20:40694 192.168.1.20:40694 13.1.1.2:23 13.1.1.2:23 --- 12.1.1.20 192.168.1.20 --- --- --- 12.1.1.30 192.168.1.30 --- --- ! GW#sh ip nat statistics Total active translations: 5 (3 static, 2 dynamic; 2 extended) Peak translations: 7, occurred 00:01:14 ago Outside interfaces: Ethernet0/1 Inside interfaces: Ethernet0/0 Hits: 130 Misses: 0 CEF Translated packets: 130, CEF Punted packets: 0 Expired translations: 4 Dynamic mappings: Appl doors: 0 Normal doors: 0 Queued Packets: 0 ! GW#sh ip aliases Address Type IP Address Port Interface 12.1.1.2 Dynamic 12.1.1.10 Dynamic 12.1.1.20 Dynamic 12.1.1.30 Interface 192.168.1.1 |

مانیتورینگ NAT

نکته بسیار مهم دیگری که در Static NAT باید به آن توجه کرد، اینکه Static NAT، برگشت پذیر و یا reversible است. این بدان معناست که علاوه بر اینکه آدرس مبدا ترافیک هایی که از inside به outside خارج می شوند از آدرس 192.168.1.x به 12.1.1.x تغییر داده می شود، بلکه اگر ترافیک از outside به inside نیز وارد شود، آدرس مقصد از 12.1.1.x به 192.168.1.x تغییر داده می شود. به عبارت دیگر Static NAT علاوه بر آنکه در Source NAT قابل استفاده است در Destination NAT نیز با همین شیوه قابل بکار گیری است. بنابراین علاوه بر آنکه کاربران شبکه با آدرس Private می توانند به اینترنت متصل شوند، بلکه این کاربران از طریق اینترنت از طریق آدرس اینترنتی شان قابل دیدن هستند. در ذیل نشان داده شده است که وقتی از روی اینترنت به آدرس 12.1.1.10 telnet می کنیم به کاربر PC1 متصل می شویم.

به خاطر داشته باشید که Static NAT و Dynamic NAT بر خلاف PAT، reversible هستند. در ادامه با سناریوهایی مواجه خواهیم شد که پیش فرض reversible نیستند و برای reversible شدن باید گزینه reversible را در انتهای دستورات NAT اضافه کنیم.

|

!!! reversible بودن Static NAT Internet#telnet 12.1.1.10 Trying 12.1.1.10 ... Open

User Access Verification

Password: PC1> |

reversible بودن NAT

-3-3-2- پیاده سازی Dynamic Source NAT:

Dynamic NAT به نوعی همان Static NAT است. بدین معنی که بازاء هر آدرس Private یک آدرس اینترنتی مجزا رزرو می شود و همانند Static NAT برگشت پذیر و یا reversible نیز هست. تنها تفاوتی که بین Static NAT و Dynamic NAT وجود دارد در نحوه رزرو کردن آدرس های اینترنتی است. در Static NAT، مدیر شبکه آدرس اینترنتی را به ازاء هر آدرس Private تعیین می کند. اما در Dynamic NAT مجموعه آدرس های اینترنتی توسط روتر به کاربران اختصاص داده می شود. مثلا اگر مجموعه ای با 10 آدرس اینترنتی در اختیار داشته باشیم، به 10 نفر اولی که درخواست اتصال به اینترنت داشته باشند، آدرس اینترنتی اختصاص داده خواهد شد. تفاوت دیگری که در این روش نسبت به Static NAT می توان مطرح نمود اینکه چنانچه آدرس اینترنتی به کاربری تخصیص یابد اما کاربر برای مدت زمان مشخصی ترافیک به اینترنت ارسال نکند، آدرس اینترنتی از کاربر گرفته می شود و به اولین درخواست کننده بعدی داده خواهد شد. بنابراین در این شیوه همانند Static NAT تعداد کاربرانی که می توانند همزمان به اینترنت متصل شوند به تعداد آدرس اینترنتی بستگی دارد اما در این شیوه کاربرانی که در هر لحظه در حال اتصال به اینترنت هستند قابل تغییر می باشند.

در ذیل شیوه پیاده سازی Dynamic NAT نشان داده شده است. در ابتدا تمام رکوردهای Static NAT از روتر حذف شده است. سپس دو مجموعه آدرس تعریف شده است. ابتدا مجموعه آدرس کاربران داخلی که باید بتوانند به اینترنت متصل شود. این مجموعه آدرس توسط access-list تعریف می گردد. در مرحله دوم مجموعه آدرس های اینترنتی که در اختیار داریم را تعریف می کنیم. برای پیاده سازی این بخش از دستور ip nat pool استفاده می کنیم. نهایتا مجموعه آدرس داخلی را به مجموعه آدرس بیرونی نگاشت می کنیم که توسط دستور ip nat inside source list 1 pool DYNAMIC-POOL تعریف شده است که در آن list 1 به access-list 1 که همان مجموعه آدرس داخلی است و pool DYNAMIC-POOL به مجموعه آدرس بیرونی اشاره می کند.

در این سناریو به عمد فقط دو آدرس در مجموعه آدرس اینترنتی در نظر گرفته شده است. بنابراین فقط دو کاربر داخلی همزمان اجازه اتصال به اینترنت را خواهند داشت. در ذیل نشان داده شده است که بعد از اتصال PC1 و PC2 به اینترنت، PC3 قادر به اتصال به اینترنت نمی باشد. همچنین در خروجی دستور show ip nat translation نشان داده شده است که به هر یک از دو کاربر، دو آدرس اینترنتی جداگانه تخصیص داده شده است. در پایان نیز نشان داده شده است که Dynamic NAT همانند Static NAT، reversible است. با اتصال از اینترنت به آدرس 12.1.1.20، به PC1 متصل شده ایم که نشان می دهد این نوع NAT نیز دو طرفه قابل استفاده است. هم کاربر با یک آدرس اینترنتی مختص خود به اینترنت متصل می شود و هم آنکه آن کاربر با آن آدرس قابل دیدن از روی اینترنت است.

|

no ip nat inside source static 192.168.1.10 12.1.1.10 no ip nat inside source static 192.168.1.20 12.1.1.20 no ip nat inside source static 192.168.1.30 12.1.1.30 ! access-list 1 permit 192.168.1.0 0.0.0.255 ! ip nat pool DYNAMIC-POOL 12.1.1.20 12.1.1.21 netmask 255.255.255.0 ! ip nat inside source list 1 pool DYNAMIC-POOL ! PC1#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms ! PC2#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/3/8 ms ! PC3#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: U.U.U Success rate is 0 percent (0/5) ! GW#sh ip nat translations Pro Inside global Inside local Outside local Outside global icmp 12.1.1.20:5 192.168.1.10:5 13.1.1.2:5 13.1.1.2:5 --- 12.1.1.20 192.168.1.10 --- --- icmp 12.1.1.21:3 192.168.1.20:3 13.1.1.2:3 13.1.1.2:3 --- 12.1.1.21 192.168.1.20 --- --- ! Internet#telnet 12.1.1.20 Trying 12.1.1.20 ... Open

User Access Verification

Password: PC1> |

پیاده سازی Source Dynamic NAT

یکی دیگر از تفاوتهایی که بین Dynamic NAT و Static NAT قائل شدیم این بود که چنانچه کاربری برای مدتی ترافیک به سمت اینترنت ارسال نکند، آن آدرس از کاربر گرفته شده و به درخواست کننده بعدی اختصاص داده خواهد شد. این مدت زمان برای انواع پروتکل ها قابل تعریف می باشد. در ذیل پارامترهای دستور show ip nat translation را مشاهده می کنیدکه در آن مقدار timeout برای انواع پروتکل ها هم به صورت جداگانه و هم به صورت کلی قابل تنظیم است.

|

GW(config)#ip nat translation ? arp-ping-timeout Specify timeout for WLAN-NAT ARP-Ping dns-timeout Specify timeout for NAT DNS flows finrst-timeout Specify timeout for NAT TCP flows after a FIN or RST icmp-timeout Specify timeout for NAT ICMP flows max-entries Specify maximum number of NAT entries port-timeout Specify timeout for NAT TCP/UDP port specific flows pptp-timeout Specify timeout for NAT PPTP flows routemap-entry-timeout Specify timeout for routemap created half entry syn-timeout Specify timeout for NAT TCP flows after a SYN and no further data tcp-timeout Specify timeout for NAT TCP flows timeout Specify timeout for dynamic NAT translations udp-timeout Specify timeout for NAT UDP flows GW(config)#ip nat translation tim GW(config)#ip nat translation timeout ? <0-536870> Timeout in seconds never Never timeout GW(config)#ip nat translation timeout |

تنظیمات timeout در انواع NAT

پیاده سازی Source PAT:

برای اتصال کاربران به اینترنت در سازمانی که تعداد آدرس اینترنتی محدود است، از روش PAT استفاده می شود. همانطور که در ابتدای این بخش تشریح شد، PAT علاوه بر تغییر آدرس IP مبدا، از تغییر پورت مبدا نیز برای محقق کردن این هدف استفاده می کند. پیشنهاد می شود شیوه اتصال چندین کاربر با آدرس private با یک یا تعداد محدود آدرس اینترنتی را که در ابتدای این بخش تشریح شده است مرورنمایید.

برای پیاده سازی PAT دو حالت را در نظر می گیریم.

حالت اول) زمانی که تعداد محدودی آدرس اینترنتی در اختیار داریم

حالت دوم) زمانی که فقط یک آدرس اینترنتی در اختیار داریم و آن هم روی اینترفیس متصل به ISP تخصیص داده شده است و آدرس آزاد دیگری در اختیار نداریم.

ابتدا حالت اول را بررسی می کنیم که در آن چندین آدرس اینترنتی در اختیار ما است. در چنین شرایطی پیاده سازی PAT دقیقا با Dynamic NAT یکسان است. تنها تفاوت در کلمه overload است که در انتهای دستور اصلی NAT اضافه می کنیم. در این صورت نشان داده شده است که هر سه کاربر PC1، PC2 و PC3 با یک آدرس اینترنتی 12.1.1.20 به اینترنت متصل شده اند. دقت کنید که پورت مبدا session های به سمت اینترنت چنانچه منحصربفرد نباشند، تغییر داده می شود تا در سطح شبکه منحصربفرد شوند. همانطور که قبلا دیدیم فقط در این صورت است که ترافیک های برگشتی قابل شناسایی خواهند بود.

|

no ip nat inside source list 1 pool DYNAMIC-POOL ! ip nat inside source list 1 pool DYNAMIC-POOL overload ! PC1#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/3/8 ms ! PC1#telnet 13.1.1.2 Trying 13.1.1.2 ... Open Password required, but none set [Connection to 13.1.1.2 closed by foreign host] ! PC2#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms ! Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms ! GW#sh ip nat translations Pro Inside global Inside local Outside local Outside global icmp 12.1.1.20:7 192.168.1.10:7 13.1.1.2:7 13.1.1.2:7 tcp 12.1.1.20:11218 192.168.1.10:11218 13.1.1.2:23 13.1.1.2:23 icmp 12.1.1.20:5 192.168.1.20:5 13.1.1.2:5 13.1.1.2:5 icmp 12.1.1.20:0 192.168.1.30:5 13.1.1.2:5 13.1.1.2:0 ! |

پیاده سازی Source PAT با در دست داشتن محدوده ای از آدرس Public

در حالت دوم فقط یک آدرس اینترنتی در اختیار داریم و آن هم روی اینترفیس بیرونی تخصیص داده شده است. در چنین شرایطی همه کاربران با همان آدرس اینترفیس وارد اینترنت می شوند.

|

no ip nat inside source list 1 pool DYNAMIC-POOL overload ! ip nat inside source list 1 interface ethernet 0/1 overload ! GW#sh ip nat translations Pro Inside global Inside local Outside local Outside global icmp 12.1.1.2:0 192.168.1.10:0 13.1.1.2:0 13.1.1.2:0 icmp 12.1.1.2:1 192.168.1.20:0 13.1.1.2:0 13.1.1.2:1 icmp 12.1.1.2:2 192.168.1.30:0 13.1.1.2:0 13.1.1.2:2 |

پیاده سازی Source PAT با اینترفیس خروجی

مکانیزم Query and Reply در EIGRP

مکانیزم Query and Reply در EIGRP  مکانیزم Feasible Successor در EIGRP

مکانیزم Feasible Successor در EIGRP  مروری بر GRE Tunnel و پیاده سازی آن

مروری بر GRE Tunnel و پیاده سازی آن  آدرس دهی IPv6

آدرس دهی IPv6  مدیریت MTU در GRE Tunnel

مدیریت MTU در GRE Tunnel