معمولا از access-list standard در پیاده سازی dynamic NAT و یا PAT استفاده می شود. بدین صورت که اگر آدرس مبدا (آدرس کاربر) در access-list تعریف شده باشد، آدرس تغییر داده خواهد شد. اما گاهی لازم است قبل از آنکه تصمیم به تغییر یا عدم تغییر آدرس گرفته شود

بعضی از ویژگی های ترافیک غیر از آدرس مبدا نیز چک شود. به این نوع NAT، Policy based NAT نیز گفته می شود. بدین معنی که معیاری غیر از آدرس مبدا نیز در تصمیم گیری NAT موثر است.

یکی از مثال های پر کاربردی که در این خصوص می توان بیان نمود وقتی است که روی بستر اینترنت بین دو یا چندین سایت ارتباط VPN ایجاد می شود. روی روترهای مرزی هر سایت که به اینترنت متصل هستند، علاوه بر VPN سرویس NAT نیز فعال شده است تا اتصال کاربران داخلی به اینترنت نیز فراهم شود. در چنین شرایطی روی روتر مرزی تعریف می شود که اگر مقصد ترافیک کاربر دیگر سایت هایی است که با آنها ارتباط VPN ایجاد شده است، ترافیک مورد نظر NAT نشود و بدون هر گونه تغییر روی تونل قرار گیرد. در صورتی که ترافیک مورد نظر NAT شود، آنگاه ارتباط VPN ایجاد نخواهد شد زیرا بعضی از روش های Tunneling مانند GRE با NAT سازگار نیستند.

مثال دیگر وقتی است که می خواهید فقط ترافیک های با پروتکل خاصی مجاز باشند و روی اینترنت قرار بگیرند. به عنوان مثال کاربر فقط مجاز است ترافیک HTTP به اینترنت ارسال نماید. در چنین شرایطی وقتی ترافیک کاربر به اینترنت ارسال می شود، روتر نوع ترافیک عبوری را چک می کند و در صورتی که در لیست مورد نظر باشد، شامل NAT خواهد بود.

برای پیاده سازی چنین سناریوهایی می توان از extended access-list استفاده کرد. در extended access-list علاوه بر آدرس مبدا و مقصد امکان چک کردن پروتکل و پورت مبدا و مقصد نیز وجود دارد.

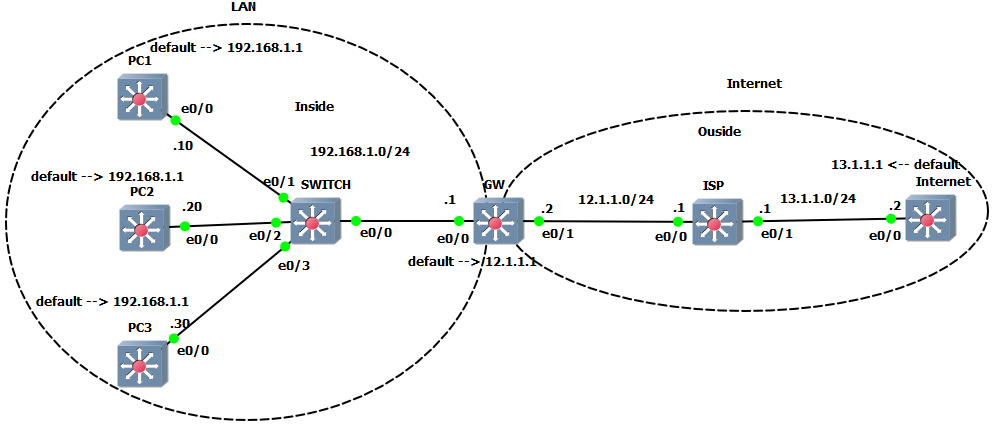

می خواهیم در شکل زیر ترافیک های LAN فقط وقتی با پروتکل telnet به اینترنت ارسال می شوند شامل NAT باشند. در عین حال فقط مبدا 192.168.1.30 مجاز باشد هر نوع ترافیکی را به اینترنت ارسال نماید.

Policy based NAT با ابزار extended access-list

شیوه پیاده سازی Policy NAT با ابزار extended access-list در ذیل آمده است.

|

!!! GW ip access-list extended NAT permit ip host 192.168.1.30 any permit tcp 192.168.1.0 0.0.0.255 any eq telnet ! ip nat inside source list NAT interface ethernet 0/1 overload |

Policy based NAT با ابزار extended access-list

در ذیل نشان داده شده است که PC1 قادر با ارتباط با اینترنت از طریق ping نیست در حالی که PC3 با آدرس 192.168.1.30 می تواند ترافیک icmp به اینترنت ارسال نماید. همچنین نشان داده شده است که PC1 می تواند از طریق telnet به اینترنت دسترسی داشته باشد. در نهایت خروجی جدول NAT نشان داده شده است.

|

PC1#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: ..... Success rate is 0 percent (0/5) PC1# PC1#telnet 13.1.1.2 Trying 13.1.1.2 ... Open Password required, but none set [Connection to 13.1.1.2 closed by foreign host] ! PC3#ping 13.1.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 13.1.1.2, timeout is 2 seconds: .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/2/4 ms ! GW#sh ip nat translations Pro Inside global Inside local Outside local Outside global tcp 12.1.1.2:21247 192.168.1.10:21247 13.1.1.2:23 13.1.1.2:23 icmp 12.1.1.2:0 192.168.1.30:0 13.1.1.2:0 13.1.1.2:0 |

نمایش خروجی Policy based NAT با ابزار extended access-list

مکانیزم Query and Reply در EIGRP

مکانیزم Query and Reply در EIGRP  مکانیزم Feasible Successor در EIGRP

مکانیزم Feasible Successor در EIGRP  مروری بر GRE Tunnel و پیاده سازی آن

مروری بر GRE Tunnel و پیاده سازی آن  آدرس دهی IPv6

آدرس دهی IPv6  مدیریت MTU در GRE Tunnel

مدیریت MTU در GRE Tunnel